入侵检测防御系统

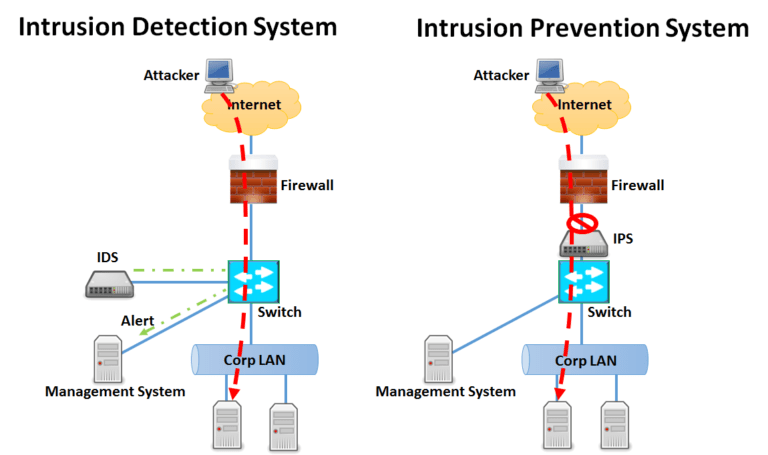

入侵检测传感器 (IDS) 是一种最明显的探测工具;Snort或Suricata或ET包含大量的“签名”和或检测方法。排查异常流量,不管是政策/误用(IM,游戏等)还是最新的恶意软件。

IDS 将监视的网络段。在入口/出口处监视流量将向您显示进出的情况(当然是在防火墙策略批准之后)

通过 Wan 监视到内部交换机(如 LAN 或 DMZ)的所有流量,将允许 IDS 监视用户活动或关键服务器,但不会看到网络其他部分发生的事情。除非您有无限的资源,否则您可能无法监视网络上的所有内容,因此一个关键的决定将是哪个流量最重要,哪个部分“自动”提供了最佳的有利位置。

IDS 可以被动地监视多个段,还可以监视 IPS 或 UTM 永远不会看到的流量,比如完全驻留在 LAN 或 DMZ 中的流量。因此,当一个桌面机器攻击局域网中的其他机器时 IDS 可以发出警报。

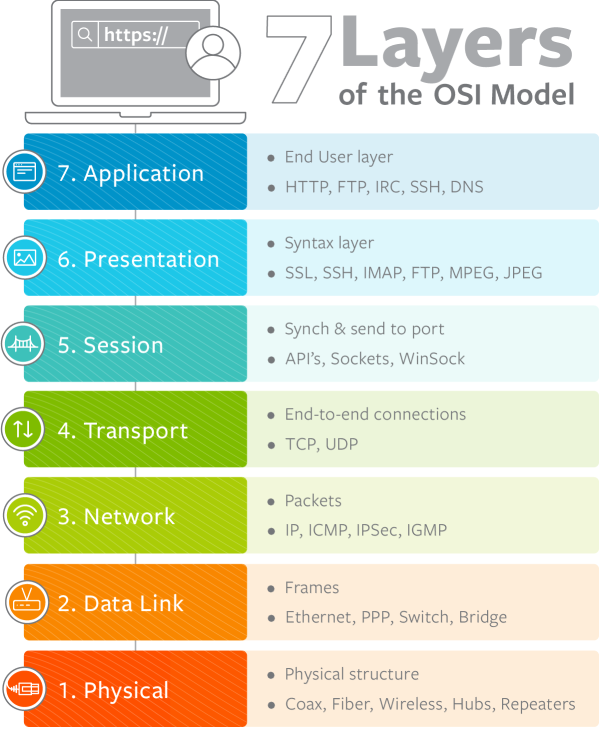

简单地说,防火墙可以防御 OSI 网络第2到第4层

IPS / IDS 可以检测各种 OSI 网络 5到7层的攻击。

不幸的是,近年的网络威胁正在第5到第7层上发生...

IPS 和 IDS

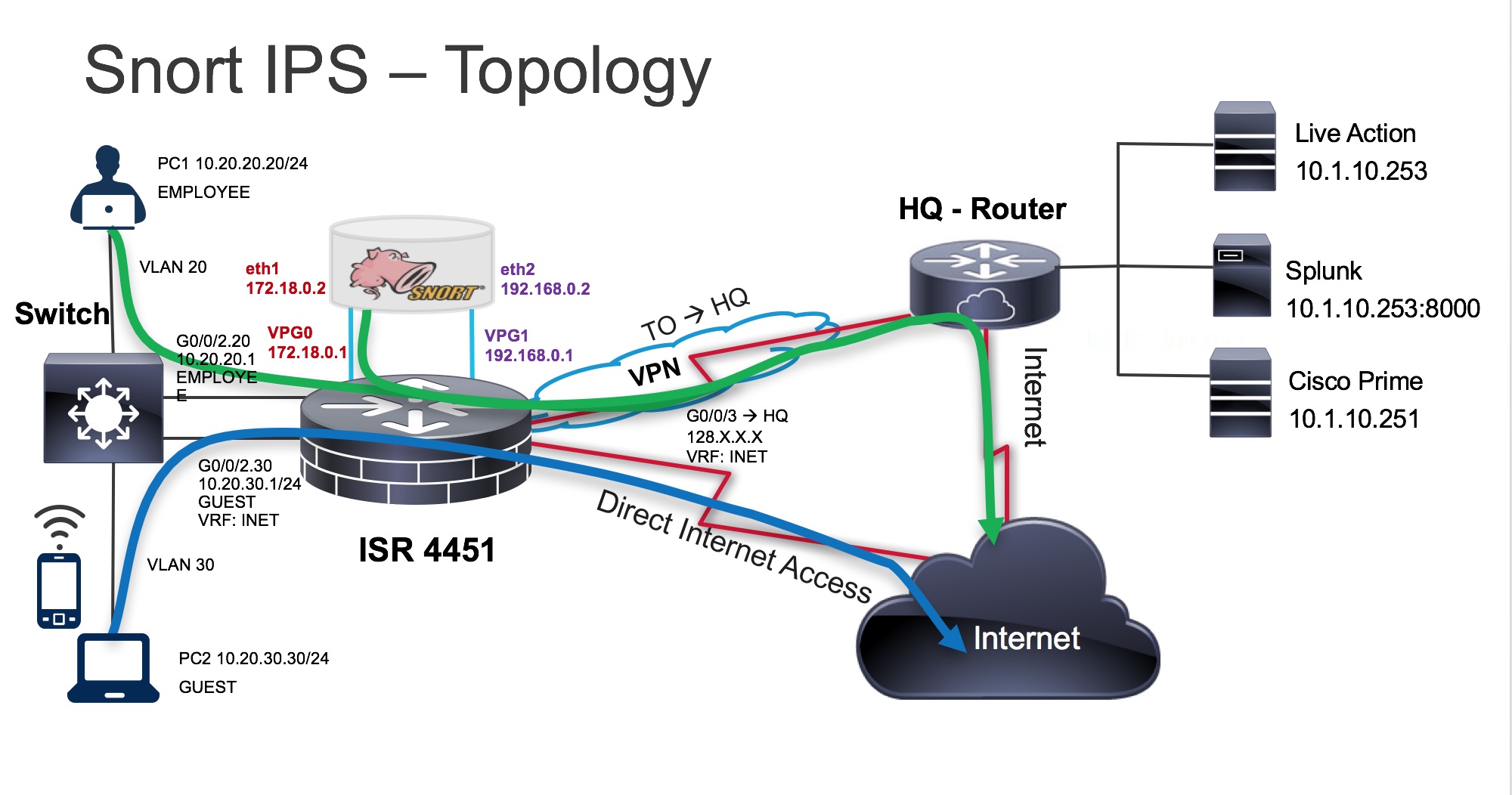

IPS (入侵预防传感器)在大多数情况下是一个 IDS,对当前网络流量清楚了解进出的数据流。IPS 可以预防合法的商业数据或突然爆发的数据流量(IPS 支持数据流报警)。IPS操作包括删除、重置、避开或自定义脚本操作,所有这些操作都在签名匹配后立即发生。这种潜在的负面行为会让负责安全的人立即做出反应,按照我们的经验,只要您还利用了区分IPS的关键组件,IPS设备就可以成为很好的工具。

确保你的 IPS 设备能够“失效通行”,这意味着,如果应用程序的任何部分失效(如任何人电力损失),设备可以保持流量通行。

还要意识到,实际上只有小部分签名被允许对数据流采取行动。为了帮助减少误报,应该有非常明确的家庭网络或保护范围,使定向签名更有效。您还需要花费相当多的时间来检查警报和事件输出,以确保允许采取行动的签名能够正常工作。您可以期望预先花费更多的时间,并在每次签名更新时花费更多的时间根据签名供应商来查看有哪些签名生效。我们已经看到,在“开放”网络段之间的防火墙不是很受欢迎的情况下效果最好。

Snort 网络入侵防御系统(IPS),能够在IP网络上执行实时流量分析和包日志记录。它可以执行协议分析、内容搜索/匹配,并可用于检测各种攻击和探测,如缓冲区溢出、隐式端口扫描、CGI 攻击、SMB 探测、OS 指纹尝试等。

Suricata是一个成熟、快速、健壮的网络威胁检测引擎。

Suricata 引擎能够进行实时入侵检测(IDS)、内联入侵防御(IPS)、网络安全监控(NSM)和离线 pcap 处理。检测复杂的威胁。Suricata 社区专注于安全性、可用性和效率快速开发。

开放信息安全基金会(OISF) 拥有和支持 Suricata 项目和代码,OISF是一个非盈利基金会,致力于确保 Suricata 作为一个开源项目的发展和持续成功。